Si tu Antivirus ha dejado de funcionar y tu Windows ha dejado de actualizarse la razón más probable es que algún Virus o Malware los estén bloqueando, si este es el caso lo que debemos hacer es que estos dejen de ejecutarse en nuestra maquina.

La tarea no es sencilla, aquí les propondré 3 opciones desde la que a mi parecer es la más rápida hasta la que les llevara más tiempo y es la menos elegante.

Antes de empezar les recuerdo que siempre deben hacer respaldo de su información importante.

Primera opción:

La opción más rápida se basa en el hecho que los virus como cualquier otra aplicación se mantienen en ejecución como cualquier aplicación o bien dentro de alguna aplicación conocida, de manera que bastara con ir matando todas las aplicaciones sospechosas hasta que encontremos la que contiene al Virus.

Para hacer esto necesitamos utilizar el administrador de tareas (task manager) (este aparece cuando presionamos la combinación de teclas Control + Alt + Del o bien con un clic en la barra de tareas con el botón del lado derecho del ratón), elegir la pestana Procesos (mi Windows esta en Ingles y en este caso dice processes) y matar todos los procesos que nos parezcan sospechosos, por lo regular podemos deshacernos de todos los que pertenezcan a nuestro nombre de usuario en este caso son todos los que pertenezcan al usuario d3m0n1o, de preferencia debemos evitar eliminar el que corresponda a nuestro antivirus.

Generalmente conviene matar el proceso la barra de Windows y volverla a cargar desde el mismo administrador de tareas, para hacer esto buscamos el proceso con el nombre explorer y lo eliminamos, notaremos que desaparecerá la barra de Windows. Como paso siguiente debemos hacer que aparezca nuevamente debemos cargarla desde el Administrador de Tareas Seleccionando el Menu Archivo / Nueva Tarea, (en el ejemplo dice File/New Task), escribimos explorer y con esto debe aparecer nuevamente la barra de tareas.

Ahora revisamos nuestro antivirus, lo activamos y ejecutamos la actualización. Una vez actualizado corremos una revisión de archivos (Scan). En el caso de que nuestro antivirus siguiera bloqueado debemos regresar a la lista de procesos y ser más agresivos, eliminado mas procesos esta ocasión. Es posible que nuestra maquina se reinicie al matar alguno de los procesos, si esto sucede habrá que intentar nuevamente la eliminación de procesos respetando el que haya causado el reinicio del sistema.

En este punto también deberemos intentar ejecutar la actualización de Windows desde la pagina de Windows Update, si acaso hemos matado al internet explorer podemos llamarlo nuevamente ejecutando desde el Administrador de Tareas Archivo / Nuevo Proceso / iexplore y buscar en Google “Windows Update” abrir el que contenga dentro del nombre del dominio microsoft.com seguido inmediatamente de una “/” esto para asegurarnos de que estamos visitando un sitio autentico de Microsoft. Es posible que para este paso debamos eliminar el proceso explorer.exe desde el Administrador de Tareas.

Esta manera puede ser la más difícil de todas, pero es la que más les recomiendo intentar, pues de esta manera el riesgo de pérdida de información y de la configuración de su máquina es mínimo. Además de que los que sean entusiastas de la informática la encontraran altamente divertida aunado a que pueden aprender bastante sobre los procesos que se ejecutan comúnmente en su Computadora, haciendo una búsqueda en Google de cada uno de los procesos que encuentren activos en el Administrador de Tareas.

Segunda opción:

Para la segunda opción les recomiendo utilizar un disco de recuperación, es muy probable que puedan conseguir con algún amigo un Cd de BartPe que contenga instalado algún antivirus el cual podamos actualizar.

Tercera opción:

La tercera opción parece ser la más común de todas, aunque para mi es la menos elegante, esto es “REINSTALAR SU SISTEMA OPERATIVO”, para esto deberán localizar el CD de instalación y ejecutar la reinstalación del sistema, deben recordar que con esto perderán toda su información por lo que antes de comenzar deberán haber hecho su respaldo, un Cd de BartPe les puede ayudar con esta tarea.

Una vez que hayan reinstalado su sistema, inmediatamente deberán actualizar por completo su Sistema Operativo e Instalar un Antivirus el cual también deberán Actualizar inmediatamente.

Esta es la opción más desagradable de todas, pero es la única que seguramente eliminara sus problemas de Virus.

domingo, 8 de noviembre de 2009

Si tu computadora es más lenta, estas son las posibles causas

Cuando notamos que nuestra computadora funciona más lentamente lo más probable es que este ejecutando algún Virus, Troyano o Malware (programa malintencionado), sin embargo cuando ejecutamos todos los Antivirus que tenemos a mano ninguno de ellos encuentra el Virus o Malware que está ocasionando el problema.

¿Cuál es la razón por la que ninguna herramienta parece encontrar la causa de nuestro problema?

Existen Virus que revisan regularmente el sistema en busca de los Antivirus, Antispyware, Antimalware y Herramientas de actualización inhabilitándolas o incluso apagándolas, de manera que cuando revisamos el estado de nuestro Antivirus se encuentra siempre inactivo y nuestra maquina simplemente no puede descargar actualizaciones por la simple razón que el Virus se encuentra bloqueándola.

Pero, ¿Por qué nuestro Antivirus no detecto el Virus antes de que infectara nuestra maquina?

La explicación es muy simple, los Antivirus, Antimalware, Antispyware, y todas las herramientas para remover software malintencionado de nuestros equipos nunca se podrán anticipar al desarrollo de nuevos Virus y Software malintencionados.

Los equipos de desarrollo de Antivirus siempre actúan en respuesta al descubrimiento de nuevos Virus, el problema radica que si tenemos la mala suerte de que nuestra maquina se infecte antes de que dispongamos del Antivirus actualizado este nada podrá hacer para evitar que se instale en nuestras computadoras.

¿Significa esto que estamos condenados a convivir con los Virus Informáticos?

No, la realidad es que si queremos tener nuestras computadoras libres de Virus necesitamos ser más cuidadosos y proactivos, dicho de otra manera: “DEBEMOS ESTAR SIEMPRE ALERTAS, EVITAR RIESGOS NO INSTALANDO SOFTWARE DESCONOCIDO, MANTENIENDO SIEMPRE ACTUALIZADOS NUESTROS SISTEMAS OPERATIVOS Y ELIGIENDO UN BUEN ANTIVIRUS EL CUAL DEBEREMOS MANTENER SIEMPRE ACTUALIZADO”.

les recomiendo ver como restablecer el Antivirus y las Actualizaciones de Windows

¿Cuál es la razón por la que ninguna herramienta parece encontrar la causa de nuestro problema?

Existen Virus que revisan regularmente el sistema en busca de los Antivirus, Antispyware, Antimalware y Herramientas de actualización inhabilitándolas o incluso apagándolas, de manera que cuando revisamos el estado de nuestro Antivirus se encuentra siempre inactivo y nuestra maquina simplemente no puede descargar actualizaciones por la simple razón que el Virus se encuentra bloqueándola.

Pero, ¿Por qué nuestro Antivirus no detecto el Virus antes de que infectara nuestra maquina?

La explicación es muy simple, los Antivirus, Antimalware, Antispyware, y todas las herramientas para remover software malintencionado de nuestros equipos nunca se podrán anticipar al desarrollo de nuevos Virus y Software malintencionados.

Los equipos de desarrollo de Antivirus siempre actúan en respuesta al descubrimiento de nuevos Virus, el problema radica que si tenemos la mala suerte de que nuestra maquina se infecte antes de que dispongamos del Antivirus actualizado este nada podrá hacer para evitar que se instale en nuestras computadoras.

¿Significa esto que estamos condenados a convivir con los Virus Informáticos?

No, la realidad es que si queremos tener nuestras computadoras libres de Virus necesitamos ser más cuidadosos y proactivos, dicho de otra manera: “DEBEMOS ESTAR SIEMPRE ALERTAS, EVITAR RIESGOS NO INSTALANDO SOFTWARE DESCONOCIDO, MANTENIENDO SIEMPRE ACTUALIZADOS NUESTROS SISTEMAS OPERATIVOS Y ELIGIENDO UN BUEN ANTIVIRUS EL CUAL DEBEREMOS MANTENER SIEMPRE ACTUALIZADO”.

les recomiendo ver como restablecer el Antivirus y las Actualizaciones de Windows

sábado, 24 de octubre de 2009

Windows 7 y DirectX 11 Video 3D de nueva generación

Con la llegada de Windows 7, Microsoft introduce también la siguiente generación de Librerías Graficas para Juegos de Video en la PC, pues esta estrenado la versión 11 de su poderosas librerías graficas DirectX.

antes

DirectX 11 con Tessellation

DirectX 11 hará posible crear mundos de aspectos Realísticos con Efectos de 3D mejorados debido a su nueva característica de relleno de texturas en mosaico (Tessellation en ingles) con esta nueva característica los objetos tridimensionales serán más complejos al estar formados de pequeños triángulos los cuales serán rellenados de manera independiente en inteligente con su correspondiente imagen de textura consiguiendo con esto un aspecto realístico de cada uno de los objetos dibujados.

DirectX 11 incorpora la habilidad de distribuir las tareas de procesamiento entre múltiples CPUs con lo cual los desarrolladores de juegos ahora pueden aprovechar la potencia de las computadoras que cuenten con Procesadores de múltiples núcleos, esto significa que ahora podremos disfrutar en nuestros juegos de un despliegue de mas Cuadros por segundo sin tener que sacrificar el nivel de detalle.

DirectX 11 en conjunto con Windows 7 ofrecen una nueva característica llamada DirectCompute, con esta característica ahora las aplicaciones pueden hacer uso de la potencia de procesamiento de los Procesadores Gráficos o GPUs, con esto los desarrolladores de aplicaciones pueden acelerar el procesamiento de operaciones complejas al utilizar tanto los Procesadores CPUs instalados directamente en la Placa Base (motherboard) así como también utilizando los Procesadores Gráficos o GPUs instalados en las Tarjetas de Video o bien en Los Chips de Video integrados en la Tarjeta Principal.

Al día de Hoy solamente la serie ATI Radeon™ HD 5700 de AMD ofrece soporte completo a las innovadores características del siguiente nivel en experiencia grafica del nuevo DirectX 11, de esta línea sobresale la Tarjeta ATI Radeon™ HD 5870 .

Si quieren ver algunos ejemplos hagan clic en las siguientes ligas:

- Relleno de texturas en mosaico (tessellation) : http://www.youtube.com/watch?v=bkKtY2G3FbU

- Demo del juego Crysyis 2: http://www.youtube.com/watch?v=H19zPgnFaKk&feature=related

Etiquetas:

Computacion,

desempeño,

GPU,

hardware,

tecnologia,

windows 7

domingo, 18 de octubre de 2009

No pierdas tu vida con tu Laptop, Encripta tu información

¿Qué tan frecuentemente has escuchado a amigos o compañeros de trabajo decir que han extraviado o les robaron su Laptop?

Generalmente la pérdida económica que representa perder nuestra Computadora Portátil es en realidad el menor de nuestros problemas, pues nuestro verdadero problema comienza con que la información que guardamos en nuestras Computadoras Portátiles se va con ellas y no sabemos en manos de quien puede caer y el uso que le puedan dar a esta.

Una medida que podemos aplicar para mitigar este riesgo es utilizar Dispositivos de Almacenamiento PROTEGIDOS MEDIANTE CODIFICACION DE DATOS que nos permitan guardar nuestra información de una manera confiable y segura.

Se han sabido noticias de Computadoras Portátiles Robadas conteniendo información importantísima no solo para sus usuarios, sino que también para muchas otras personas, por ejemplo el 18 de septiembre del 2005 la policía recupero una Laptop robada la cual contenía información de 98,000 estudiantes de la Universidad Berkeley de California, esta contenía nombres, fechas de nacimiento, direcciones y números de seguridad social de 98,369 estudiantes y candidatos desde el año 1976.

Ve la nota en: http://en.wikinews.org/wiki/Stolen_laptop_found%3B_had_over_98,000_students%27_personal_data

Muchos de los ejecutivos hoy en día cargan en sus maquinas información confidencial, ya sea sobre la salud financiera de las empresas para las que trabajan, acuerdos comerciales que estas establecen con clientes o proveedores, datos sobre cuentas bancarias y muchos otros datos de tipo confidencial.

Se imaginan el desastre que podría resultar de perder información de esta índole, ya sea por algún ladrón interesado en obtener algún dinero por la maquina como tal, o peor aún, que algún competidor comercial contrate a algún experto para robar datos confidenciales de nuestra empresa.

Esta ocasión les platicare acerca de la línea de dispositivos de almacenamiento con soporte para Encripción a nivel de hardware que desarrolla la compañía STONEWOOD de los que podemos destacar Discos Duros para Computadoras Personales o Portátiles con soporte desde Hardware para Encripción AES de 128 o 256 bits diseñados para ofrecer un nivel de seguridad acorde a las necesidades de las Agencias Gubernamentales o Corporaciones Comerciales que deban hacer énfasis en la seguridad de su información.

Puedes ver la información de estos productos en: http://www.stonewoodgroup.co.uk/index.php/encryption/products.html

Estos discos duros se conectan como cualquier disco estándar, y dado que el proceso de codificación y decodificación se realiza mediante el hardware se pueden utilizar casi con cualquier sistema operativo pues no son dependientes de su versión o de las actualizaciones instaladas.

Etiquetas:

Computacion,

encripcion,

Informacion,

seguridad,

windows

jueves, 15 de octubre de 2009

Office XP, Historia de una Vulnerabilidad Crítica

El equipo de investigación de Secunia descubrió el pasado Agosto de 2008 una vulnerabilidad en el manejo de la tabla de colores (paleta) de las Imágenes BMP en el Software Microsoft Office XP.

Esta vulnerabilidad del tipo Desbordamiento del Buffer de Memoria, permitiría a personas maliciosas crear Imágenes de Mapa de Bits para Windows (.BMP) con código ejecutable que en el momento que Office Procesara el Numero de Colores contenidos en la Imagen explotaria una Vulnerabilidad en el Manejo de un Valor Numerico de Tipo Entero, esta operación anexaría código malicioso al Programa de Office en Ejecución ya sea Word, Excel, Power Point, etc. Modificando la conducta del mismo, permitiendo en este paso la infección de algún Virus o aplicación Troyana en el Sistema.

El Investigador Carsten Eiram de la Empresa de Seguridad Secunia fue quien descubrió esta falla.

Tabla cronológica

- 15/08/2008 – El Vendedor (Microsoft) fue notificado de la falla encontrada.

- 15/08/2008 – Secunia recibe respuesta por parte del vendedor.

- 21/08/2008 – El Vendedor entrega un Reporte de Estado.

- 04/09/2008 – Se entrega información adicional al Vendedor.

- 04/09/2008 – se Recibe respuesta del Vendedor.

- 17/09/2008 – se entrega información adicional al Vendedor.

- 26/09/2008 – se entrega información adicional al Vendedor.

- 26/09/2008 – Respuesta del Vendedor.

- 16/01/2009 – se Recibe una Actualización de estado del Vendedor.

- 20/02/2009 – se Recibe una Actualización de estado del Vendedor.

- 24/04/2009 – se Recibe una Actualización de estado del Vendedor.

- 14/10/2009 – se Hace del Conocimiento Publico los detalles de esta Vulnerabilidad.

Es importante mencionar que como regla general las empresas de investigación de fallos como lo es Secunia como procedimiento común deben Informar al Vendedor del Software sobre los fallos de Seguridad detectados y dar un periodo de tiempo para que la falla quede resuelta por el Vendedor antes de divulgar públicamente los detalles de la Vulnerabilidad.

NOTA IMPORTANTE: ES MÁS IMPORTANTE TENER NUESTROS SISTEMAS ACTUALIZADOS QUE EL TENER UN ANTIVIRUS O FIREWALL PERSONAL.

sábado, 10 de octubre de 2009

Modelo OSI, un anciano sabio.

El modelo OSI es el marco de referencia sobre el cual se ha homologado el diseño de las arquitecturas de interconexión de Redes, el Modelo de Interconexión de Sistemas Abiertos u Open System Interconnection OSI fue creado por la Organización Internacional para la Estandarización la cual lo libero en el año de 1984 con el objetivo de traer un orden a los diseñadores de Tecnologías de Interconexión.

Para todos los que estamos interesados en entender cómo funciona la transmisión de datos en las Redes debemos saber que en el Modelo OSI se analizan por separado las diferentes fases de implementación de las Tecnologías Interconexión de Red, partiendo de las bases más fundamentales como son la transmisión de señales electrónicas hasta las implementaciones de protocolos de comunicación complejos como pueden ser los servicios Web, de Archivos, Correos, Telefonía y muchos otros.

Hoy en día el Modelo OSI es considerado Obsoleto por muchos, sin embargo dado que ha sido la referencia para el diseño de la gran mayoría de los dispositivos de interconexión que utilizamos el día de hoy al igual que las aplicaciones de nivel del Usuario el Modelo OSI sigue siendo un tema obligado de aprendizaje para todo aquel que quiera comprender el funcionamiento de las Redes de Datos en general.

El Modelo OSI se ha dividido en 7 Niveles o Capas sobre puestas, que en conjunto se conocen como la Pila OSI, las capas de menor número se encuentran en la base, lo cual significa que esta capa se debe leer hacia arriba en caso que comience con las cuestiones relativas a los componentes electrónicos, o desde arriba si se quiere comenzar con los servicios que se presentan a los usuarios.

La Pila OSI se conforma por los siguientes Niveles:

Comenzare con las capas más altas debido a que son las que están directamente ligadas a las aplicaciones que usamos diariamente.

Capa 7, Capa de Aplicación.

En esta capa se define la forma en que las aplicaciones de usuario envían y reciben su información, por ejemplo el HTML, las Etiquetas < html > < head > < body > < input > son analizadas en esta capa, también lo son los protocolos FTP, POP, SMTP, SSH, TELNET, DNS y otros mas.

Capa 6, Capa de Presentación.

En esta capa se resuelve el modo en que la información es entregada a sus destinos, por ejemplo aquí se resuelven los conflictos que se generan al enviar información entre distintos juegos de caracteres como son ASCII, Unicode, EBCDIC, la transformación de los datos binarios a representaciones intermedias que puedan ser reconstruidas en los sistemas que las reciben. Asi como también en esta Capa se implementan las mecánicas para Cifrar / Descifrar o Comprimir / Descomprimir los datos.

Capa 5, Capa de Sesión.

En esta capa se encarga de distinguir los flujos de Información de manera que estos lleguen a la aplicación que los ha solicitado creando un vinculo uno a uno entre la aplicación solicitante y el servidor respondiente a una solicitud.

Capa 4, Capa de Transporte.

Esta capa se puede relacionar directamente con la función que tiene el Protocolo TCP Protocolo de Control de Transporte o Transport Control Protocol, y se refiere básicamente a los mecanismos para que los datos que se envían entre dos puntos lleguen completos y sin errores, estableciendo mecanismos de control de errores y verificación del contenido entregado.

Capa 3, Capa de Red.

A esta capa se le relaciona con el protocolo IP Protocolo de Internet o Internet Protocol, y es el que se encarga de asignar una Identidad Única a cada uno de los Equipos conectados en una Red, de conocer la Ubicación de cada uno de estos Equipos, de encontrar el camino que los conecta y de establecer las rutas más eficientes ente ellos.

Capa 2, Capa de Enlace de Datos.

Esta capa la podemos relacionar directamente con una red Ethernet o similar, pues en ella se establecen los mecanismos mediante los que se puede establecer la conexión entre dos o más equipos conectados directamente a una red Local, por ejemplo entre nuestra computadora y el Punto de Acceso Inalámbrico o un Ruteador, a una Impresora conectada en la misma Red o al Switch o HUB al que está directamente conectado nuestro equipo, en este nivel se utilizan las Direcciones de Hardware o direcciones MAC para identificar a cada máquina conectada en una Red Ethernet.

Capa 1, Capa Fisica.

En esta capa se definen los mecanismos que convierten las señales eléctricas en información, las señalizaciones eléctricas que se ocupan para que muchos dispositivos puedan ocupar un mismo cable y cada uno de los estándares eléctricos que se ocupan en los diferentes medios físicos, como son Cable Coaxial, Par Trenzado, Fibra Optica (en este caso se requiere de una conversión adicional), Microondas, etc.

Este documento tiene la intención de ser una guía amigable para los principiantes en Redes, si desean obtener más información les recomiendo visitar la sección en Ingles de la Wikipedia http://en.wikipedia.org/wiki/OSI_model o bien ir directamente a la documentación original en http://www.iso.org/iso/iso_catalogue/catalogue_tc/catalogue_detail.htm?csnumber=20269

Para todos los que estamos interesados en entender cómo funciona la transmisión de datos en las Redes debemos saber que en el Modelo OSI se analizan por separado las diferentes fases de implementación de las Tecnologías Interconexión de Red, partiendo de las bases más fundamentales como son la transmisión de señales electrónicas hasta las implementaciones de protocolos de comunicación complejos como pueden ser los servicios Web, de Archivos, Correos, Telefonía y muchos otros.

Hoy en día el Modelo OSI es considerado Obsoleto por muchos, sin embargo dado que ha sido la referencia para el diseño de la gran mayoría de los dispositivos de interconexión que utilizamos el día de hoy al igual que las aplicaciones de nivel del Usuario el Modelo OSI sigue siendo un tema obligado de aprendizaje para todo aquel que quiera comprender el funcionamiento de las Redes de Datos en general.

El Modelo OSI se ha dividido en 7 Niveles o Capas sobre puestas, que en conjunto se conocen como la Pila OSI, las capas de menor número se encuentran en la base, lo cual significa que esta capa se debe leer hacia arriba en caso que comience con las cuestiones relativas a los componentes electrónicos, o desde arriba si se quiere comenzar con los servicios que se presentan a los usuarios.

La Pila OSI se conforma por los siguientes Niveles:

- 7 Nivel de Aplicación

- 6 Nivel de Presentación

- 5 Nivel de Sesión.

- 4 Nivel de Transporte

- 3 Nivel de Red

- 2 Nivel del Enlace de Datos

- 1 Nivel Físico

Comenzare con las capas más altas debido a que son las que están directamente ligadas a las aplicaciones que usamos diariamente.

Capa 7, Capa de Aplicación.

En esta capa se define la forma en que las aplicaciones de usuario envían y reciben su información, por ejemplo el HTML, las Etiquetas < html > < head > < body > < input > son analizadas en esta capa, también lo son los protocolos FTP, POP, SMTP, SSH, TELNET, DNS y otros mas.

Capa 6, Capa de Presentación.

En esta capa se resuelve el modo en que la información es entregada a sus destinos, por ejemplo aquí se resuelven los conflictos que se generan al enviar información entre distintos juegos de caracteres como son ASCII, Unicode, EBCDIC, la transformación de los datos binarios a representaciones intermedias que puedan ser reconstruidas en los sistemas que las reciben. Asi como también en esta Capa se implementan las mecánicas para Cifrar / Descifrar o Comprimir / Descomprimir los datos.

Capa 5, Capa de Sesión.

En esta capa se encarga de distinguir los flujos de Información de manera que estos lleguen a la aplicación que los ha solicitado creando un vinculo uno a uno entre la aplicación solicitante y el servidor respondiente a una solicitud.

Capa 4, Capa de Transporte.

Esta capa se puede relacionar directamente con la función que tiene el Protocolo TCP Protocolo de Control de Transporte o Transport Control Protocol, y se refiere básicamente a los mecanismos para que los datos que se envían entre dos puntos lleguen completos y sin errores, estableciendo mecanismos de control de errores y verificación del contenido entregado.

Capa 3, Capa de Red.

A esta capa se le relaciona con el protocolo IP Protocolo de Internet o Internet Protocol, y es el que se encarga de asignar una Identidad Única a cada uno de los Equipos conectados en una Red, de conocer la Ubicación de cada uno de estos Equipos, de encontrar el camino que los conecta y de establecer las rutas más eficientes ente ellos.

Capa 2, Capa de Enlace de Datos.

Esta capa la podemos relacionar directamente con una red Ethernet o similar, pues en ella se establecen los mecanismos mediante los que se puede establecer la conexión entre dos o más equipos conectados directamente a una red Local, por ejemplo entre nuestra computadora y el Punto de Acceso Inalámbrico o un Ruteador, a una Impresora conectada en la misma Red o al Switch o HUB al que está directamente conectado nuestro equipo, en este nivel se utilizan las Direcciones de Hardware o direcciones MAC para identificar a cada máquina conectada en una Red Ethernet.

Capa 1, Capa Fisica.

En esta capa se definen los mecanismos que convierten las señales eléctricas en información, las señalizaciones eléctricas que se ocupan para que muchos dispositivos puedan ocupar un mismo cable y cada uno de los estándares eléctricos que se ocupan en los diferentes medios físicos, como son Cable Coaxial, Par Trenzado, Fibra Optica (en este caso se requiere de una conversión adicional), Microondas, etc.

Este documento tiene la intención de ser una guía amigable para los principiantes en Redes, si desean obtener más información les recomiendo visitar la sección en Ingles de la Wikipedia http://en.wikipedia.org/wiki/OSI_model o bien ir directamente a la documentación original en http://www.iso.org/iso/iso_catalogue/catalogue_tc/catalogue_detail.htm?csnumber=20269

Etiquetas:

internet,

redes,

redes avanzado

jueves, 8 de octubre de 2009

Microsoft Excel

Microsoft Excel o Microsoft Office Excel es una aplicación de Hoja de Cálculo desarrollada por Microsoft para los sistemas Windows y Mac OS X.

Una hoja de cálculo simula ser una Hoja Tabular dividida por líneas y columnas, cada recuadro formado por la intersección de estas se conoce como celda.

Cada línea está identificada por un numero consecutivo entre el 1 y el 1,048,576 a partir de la versión 2007 y cada columna por una letra o una combinación de letras comenzando en la A y terminando en la XFD para un máximo de 16,384 columnas esto utilizando un sistema numérico en base 26 de manera que cuando alcanzamos la letra Z añadimos una letra a la izquierda y comenzamos nuevamente con la letra A, por ejemplo (Z < AA), (AZ < BA), (BZ < CA) y así sucesivamente hasta llegar a la cifra máxima XFD.

Las celdas están identificadas por la/s letra/s de la celda mas el numero de la columna por ejemplo A1 para la primera celda más arriba y a la izquierda de la hoja de cálculo, las celdas pueden contener valores numéricos, de texto, formula o de fecha los cuales en realidad son números equivalentes a la suma de días transcurridos desde el primer instante del año 1900 hasta la fecha representada.

El verdadero poder de una hoja de cálculo radica en la utilización de formulas, las cuales van de operaciones sencillas como pueden ser Suma, Resta, Multiplicación o División, hasta formulas complejas de búsqueda en base de datos, estadísticas, financieras, etc.

Actualmente Excel ofrece muchas otras características apoyándose del diseño modular de el sistema operativo Windows puede cargar cualquier funcionalidad como son Graficadores, Módulos de conexión a bases de datos, Editores de texto, Visualizadores de imágenes, y cualquier otro objeto que permita ser incrustado desarrollado por Microsoft o cualquier otra empresa de Software.

Excel provee de un lenguaje de programación llamado Visual Basic para Aplicaciones VBA por sus siglas en ingles, el cual permite automatizar casi cualquier tarea dentro de la hoja de cálculo pudiendo acceder a cada uno de los elementos tratándolos como Objetos esto es tanto para los objetos del propio Excel o para cualquier elemento que se incruste en el mismo aun siendo de un distinto fabricante, con esto el poder de automatización de tareas con Excel es prácticamente infinito.

En este sitio iré agregando paginas con referencia a las funcionalidades de Excel, por ahora les ofrezco lo siguiente:

Y como no puede faltar un poco de historia aquí tenemos una breve narración del nacimiento de las Hojas de Cálculo.

Con la llegada de las computadoras personales y la oferta que estas hacían de sus capacidades de programación alguien desarrollo la idea de crear una Hoja Electrónica para Cálculos actualmente conocida como Hoja de Cálculo.

En la década de 1970 un Dan Brickin estudiante de Harvard miraba a su profesor mientras este creaba un modelo financiero en un Pizarrón notando que cuando su Profesor encontraba un error o deseaba cambiar un parámetro borraba parte de la pizarra y reescribía una parte de las operaciones en secuencia, esto le hizo darse cuenta de que el podía replicar ese proceso en una computadora utilizando una “Hoja de Cálculo Electrónica” en la que el pudiera realizar cambios en alguno de los valores u operaciones y está en automático calculara los nuevos resultados.

Dan Bricklin en sociedad con Bob Frankston desarrollaron la compañía Software Arts y con ella dieron vida a la primera aplicación de Hoja de Cálculo a la cual llamaron VisiCalc.

Desafortunadamente para Dan Bricklin la oficina de patentes le notifico que no le podrían otorgar una patente debido a que el concepto de patentes para Software era algo que aún se desconocía en esa época.

VisiCalc se comercializo en 1979, para la plataforma Apple y Apple II con el nombre de VisiCorp, convirtiendo a la computadora Apple de un Juguete para Hobbistas en una Valiosa Herramienta Financiera, lo cual probablemente fue lo que impulso a IBM a ingresar en el Mercado de la PC.

Debido al éxito del concepto de la Hoja de Cálculo y a que VisiCalc era bastante imperfecto muchas empresas crearon clones más poderosos de VisiCalc entre los que se encontraron SuperCalc en 1980, Multiplan de Microsoft en 1982, Lotus 1-2-3 en 1983 y un modulo de Hoja de Cálculo para AppleWorks en 1984, Microsoft Excel para Mac en 1985 y Para Windows 2.0 en 1987.

La carencia de una patente impidio a Dan Bricklin obtener Beneficios por su idea.

Una hoja de cálculo simula ser una Hoja Tabular dividida por líneas y columnas, cada recuadro formado por la intersección de estas se conoce como celda.

Cada línea está identificada por un numero consecutivo entre el 1 y el 1,048,576 a partir de la versión 2007 y cada columna por una letra o una combinación de letras comenzando en la A y terminando en la XFD para un máximo de 16,384 columnas esto utilizando un sistema numérico en base 26 de manera que cuando alcanzamos la letra Z añadimos una letra a la izquierda y comenzamos nuevamente con la letra A, por ejemplo (Z < AA), (AZ < BA), (BZ < CA) y así sucesivamente hasta llegar a la cifra máxima XFD.

Las celdas están identificadas por la/s letra/s de la celda mas el numero de la columna por ejemplo A1 para la primera celda más arriba y a la izquierda de la hoja de cálculo, las celdas pueden contener valores numéricos, de texto, formula o de fecha los cuales en realidad son números equivalentes a la suma de días transcurridos desde el primer instante del año 1900 hasta la fecha representada.

El verdadero poder de una hoja de cálculo radica en la utilización de formulas, las cuales van de operaciones sencillas como pueden ser Suma, Resta, Multiplicación o División, hasta formulas complejas de búsqueda en base de datos, estadísticas, financieras, etc.

Actualmente Excel ofrece muchas otras características apoyándose del diseño modular de el sistema operativo Windows puede cargar cualquier funcionalidad como son Graficadores, Módulos de conexión a bases de datos, Editores de texto, Visualizadores de imágenes, y cualquier otro objeto que permita ser incrustado desarrollado por Microsoft o cualquier otra empresa de Software.

Excel provee de un lenguaje de programación llamado Visual Basic para Aplicaciones VBA por sus siglas en ingles, el cual permite automatizar casi cualquier tarea dentro de la hoja de cálculo pudiendo acceder a cada uno de los elementos tratándolos como Objetos esto es tanto para los objetos del propio Excel o para cualquier elemento que se incruste en el mismo aun siendo de un distinto fabricante, con esto el poder de automatización de tareas con Excel es prácticamente infinito.

En este sitio iré agregando paginas con referencia a las funcionalidades de Excel, por ahora les ofrezco lo siguiente:

Y como no puede faltar un poco de historia aquí tenemos una breve narración del nacimiento de las Hojas de Cálculo.

Con la llegada de las computadoras personales y la oferta que estas hacían de sus capacidades de programación alguien desarrollo la idea de crear una Hoja Electrónica para Cálculos actualmente conocida como Hoja de Cálculo.

En la década de 1970 un Dan Brickin estudiante de Harvard miraba a su profesor mientras este creaba un modelo financiero en un Pizarrón notando que cuando su Profesor encontraba un error o deseaba cambiar un parámetro borraba parte de la pizarra y reescribía una parte de las operaciones en secuencia, esto le hizo darse cuenta de que el podía replicar ese proceso en una computadora utilizando una “Hoja de Cálculo Electrónica” en la que el pudiera realizar cambios en alguno de los valores u operaciones y está en automático calculara los nuevos resultados.

Dan Bricklin en sociedad con Bob Frankston desarrollaron la compañía Software Arts y con ella dieron vida a la primera aplicación de Hoja de Cálculo a la cual llamaron VisiCalc.

Desafortunadamente para Dan Bricklin la oficina de patentes le notifico que no le podrían otorgar una patente debido a que el concepto de patentes para Software era algo que aún se desconocía en esa época.

VisiCalc se comercializo en 1979, para la plataforma Apple y Apple II con el nombre de VisiCorp, convirtiendo a la computadora Apple de un Juguete para Hobbistas en una Valiosa Herramienta Financiera, lo cual probablemente fue lo que impulso a IBM a ingresar en el Mercado de la PC.

Debido al éxito del concepto de la Hoja de Cálculo y a que VisiCalc era bastante imperfecto muchas empresas crearon clones más poderosos de VisiCalc entre los que se encontraron SuperCalc en 1980, Multiplan de Microsoft en 1982, Lotus 1-2-3 en 1983 y un modulo de Hoja de Cálculo para AppleWorks en 1984, Microsoft Excel para Mac en 1985 y Para Windows 2.0 en 1987.

La carencia de una patente impidio a Dan Bricklin obtener Beneficios por su idea.

miércoles, 7 de octubre de 2009

El Proyecto Rosseta

El proyecto Rosetta es una librería digital en la que se preservan Lenguajes Humanos.

Debido a la drástica y acelerada perdida de los Lenguajes en el Mundo derivados de la homogenización de la cultura y diversidad Humana, los especialistas han predicho que aproximadamente el 90% de la Lenguas Humanas se perderán en el próximo siglo.

Los lenguajes son la personalización de la cultura humana de modo que cuando un lenguaje se pierde también se pierde el significado de la historia que en torno a este se genero.

El Proyecto Rosseta contiene material documentando aproximadamente 2500 lenguajes en un periodo aproximado de 10,000 años y es el mayor de su tipo en internet.

Para mayor información visita www.rosettaproject.org en donde también podrás obtener el CD navegable con toda la documentación.

Etiquetas:

historia

Revive la historia en Internet

Viaja en el tiempo y descubre cómo era internet hace 2, 4, 6 o 10 años en el Archivo de Internet.

En www.archive.org puedes dar una mirada al pasado, pues aquí se almacena historia pura, Páginas de Internet, Textos, Audio, Imágenes en movimiento y Software.

El Archivo de Internet fue creado para prevenir que la Historia Digital quede en el olvido, que el boom de internet no sea una parte obscura en la historia de la humanidad, pues el día de hoy como en ninguna otra época la humanidad ha sido tan fértil en conocimiento, cultura, sucesos y tecnología, sin embargo, no estamos almacenando apropiadamente toda la información que un día hablara de nosotros a las futuras generaciones.

El Archivo de Internet trabaja para prevenir que el Internet, un Medio con una Significancia Histórica Mayor y otros materiales de la era digital queden en el olvido.

Si deseas conocer más de la Historia de Internet visita www.archive.org.

A continuación unas imágenes tomadas de los acervos históricos del sitio www.amazon.com en los años 1998,2002 y 2007.

En www.archive.org puedes dar una mirada al pasado, pues aquí se almacena historia pura, Páginas de Internet, Textos, Audio, Imágenes en movimiento y Software.

El Archivo de Internet fue creado para prevenir que la Historia Digital quede en el olvido, que el boom de internet no sea una parte obscura en la historia de la humanidad, pues el día de hoy como en ninguna otra época la humanidad ha sido tan fértil en conocimiento, cultura, sucesos y tecnología, sin embargo, no estamos almacenando apropiadamente toda la información que un día hablara de nosotros a las futuras generaciones.

El Archivo de Internet trabaja para prevenir que el Internet, un Medio con una Significancia Histórica Mayor y otros materiales de la era digital queden en el olvido.

Si deseas conocer más de la Historia de Internet visita www.archive.org.

A continuación unas imágenes tomadas de los acervos históricos del sitio www.amazon.com en los años 1998,2002 y 2007.

sábado, 3 de octubre de 2009

Windows está construido por componentes DLL, como un juego de bloques

El Sistema Microsoft Windows ha sido construido en base a un modelo de componentes enlazables y mecanismos de comunicación entre estos, si realizaramos un diagrama completo del sistema operativo veriamos que todo esta construido en base a bloques, cada bloque ha sido construido para realizar tareas muy especificas y estos bloques van siendo llamados conforme son necesarios.

Por ejemplo el sistema operativo primeramente carga los bloques controladores del sistema, despues las interfaces de Usuario, a continuacion se carga el Explorador de Windows y finalmente es este el que realiza la carga de las aplicaciones de usuario como son Excel, Power Point, Windows Media, Firefox, etc.

Estas ultimas realizan la carga de los modulos que requieren para funcionar, por ejemplo el modulo de edicion de texto enriquecido riched32.dll el cual sirve para los cuadros de edicion de varias lineas en la mayoria de las aplicaciones, modulos que contienen controles comunes como son Botones, Cuadros de Edicion, Listas Desplegables, etc.

Cada modulo tiene la capacidad de ser llamado multiples ocaciones y por distintas aplicaciones de manera simultanea, cada que el modulo es llamado por alguna aplicacion se crea una instancia, esta es una area de memoria que contiene la informacion necesaria para permitir el vinculo entre el modulo y la aplicacion o modulo desde la que ha sido llamada, pudiendo de esta manera interactuar con muchas aplicaciones a la vez y que la informacion de cada instancia sea unica e independiente.

Básicamente el sistema operativo esta conformado por un Kernel el cual es el núcleo, este establece y provee mecanismos para la carga, enlace y comunicación de Módulos de Código (DLL, EXE, OCX, SRC, Etc.), Datos o Recursos, los drivers de acceso a los dispositivos, los modulos de acceso a la interfaz grafica, las aplicaciones y los controles de usuario como lo son los botones, cuadros de edicion y cuaquier otro elemento que utilizamos en Windows.

Prácticamente cualquier Modulo de Código se puede comunicar con cualquier otro Modulo de Código con la excepción de aquellos módulos que son esenciales para el sistema operativo o bien que por cuestiones de Seguridad o Estabilidad no se deba permitir su acceso desde cualquier aplicación, un ejemplo de esto son los Drivers o Controladores de Dispositivo mismos que para su protección se ejecutan en lo que se conoce como el Anillo 0 del Procesador, esta es una área a la que solo deben tener acceso unas cuantas aplicaciones, pues cualquier aplicación que aquí se ejecute podría tener acceso ilimitado a cualquier recurso de la computadora.

Pero eso no siempre fue así, por lo que aquí haremos un poco de memoria.

En un principio, en los sistemas operativos primitivos de Microsoft solamente se podían reservar 64kb de espacio de memoria para la ejecución de los programas y las aplicaciones ejecutables diseñadas en ese tiempo se les identifico con la extensión de nombre de archivo .COM, esta capacidad tan limitada obligaba a los programadores de esa época a realizar aplicaciones muy sencillas y altamente eficientes que aprovecharan al máximo el escaso espacio de memoria que le asignaba el sistema operativo.

Esta limitante fue resuelta diseñando un nuevo tipo de ejecutable, uno que pudiera ocupar mas de 64kb de memoria, un modelo ejecutables que permitiera diseñar aplicaciones de mucho mayores alcances, aplicaciones que con el paso del tiempo proporcionaran interfaces de usuario cada vez más simples para los usuarios pero más pesadas para las computadoras, nacieron las aplicaciones del tipo .EXE las cuales podían ocupar múltiples segmentos de 64kb, con esta nueva característica se podían diseñar aplicaciones muy grandes en comparación con las .COM.

Como característica adicional las aplicaciones .EXE podían cargar código adicional desde unos archivos conocidos como Overlay lo cual era una técnica de superposición o intercambio de segmentos de código, esto es de alguna manera dicho el antecesor de las Librerías de Enlace Dinámico .DLL.

Con la aparición de Windows 1.0 llegaron las Librería de Enlace Dinámico las cuales son simplemente la implementación del concepto de Librerías Compartidas en Microsoft Windows, estas librerías comúnmente utilizaban las extensiones .DLL, OCX (para librerías contenedoras de controles ActiveX), DRV (para drivers) o SRC (protector de pantalla), cada Librería de Enlace Dinámico contiene secciones de Código, Datos o Recursos en cualquier combinación, siendo que también los archivos .EXE son un ejemplo de este mismo diseño.

Este modelo de las Librerías de Enlace Dinámico ha sido la base sobre la que se ha desarrollado la mayoría de la lógica intrínseca de Windows, todas las características adicionadas al Sistema Operativo o a las Aplicaciones están derivadas de la utilización de Librerías de Enlace Dinámico.

El acceso a las interfaces Graficas, los Controles de Usuario, el Acceso al Kernel (núcleo del sistema operativo), el Acceso a Cualquier dispositivo de Hardware, Etc. Esta diseñado sobre los Protocolos de Carga, Utilización, Reutilización, Etc. de las Librerías de Enlace Dinámico.

Las implementaciones DDE Intercambio Dinámico de datos o Dynamic Data Exchange, COM Modelo de Objetos Componente Component Object Model, OLE Enlazado y Ligado de Objetos Object Linking and Embedding, Automatización OLE, COM+ y DCOM Modelo de Objetos Componente Distribuido (es decir que su ejecución se puede realizar distribuyéndolo entre múltiples computadoras) Distributed Component Object Model, ActiveX, Etc. no son más que mecánicas o protocolos diseñados para la comunicación, ejecución, conexión y compartición del modelo de Librerías Enlazadas Dinámicamente.

(Este documento se irá enlazando con otros que agregare en un futuro)

Por ejemplo el sistema operativo primeramente carga los bloques controladores del sistema, despues las interfaces de Usuario, a continuacion se carga el Explorador de Windows y finalmente es este el que realiza la carga de las aplicaciones de usuario como son Excel, Power Point, Windows Media, Firefox, etc.

Estas ultimas realizan la carga de los modulos que requieren para funcionar, por ejemplo el modulo de edicion de texto enriquecido riched32.dll el cual sirve para los cuadros de edicion de varias lineas en la mayoria de las aplicaciones, modulos que contienen controles comunes como son Botones, Cuadros de Edicion, Listas Desplegables, etc.

Cada modulo tiene la capacidad de ser llamado multiples ocaciones y por distintas aplicaciones de manera simultanea, cada que el modulo es llamado por alguna aplicacion se crea una instancia, esta es una area de memoria que contiene la informacion necesaria para permitir el vinculo entre el modulo y la aplicacion o modulo desde la que ha sido llamada, pudiendo de esta manera interactuar con muchas aplicaciones a la vez y que la informacion de cada instancia sea unica e independiente.

Básicamente el sistema operativo esta conformado por un Kernel el cual es el núcleo, este establece y provee mecanismos para la carga, enlace y comunicación de Módulos de Código (DLL, EXE, OCX, SRC, Etc.), Datos o Recursos, los drivers de acceso a los dispositivos, los modulos de acceso a la interfaz grafica, las aplicaciones y los controles de usuario como lo son los botones, cuadros de edicion y cuaquier otro elemento que utilizamos en Windows.

Prácticamente cualquier Modulo de Código se puede comunicar con cualquier otro Modulo de Código con la excepción de aquellos módulos que son esenciales para el sistema operativo o bien que por cuestiones de Seguridad o Estabilidad no se deba permitir su acceso desde cualquier aplicación, un ejemplo de esto son los Drivers o Controladores de Dispositivo mismos que para su protección se ejecutan en lo que se conoce como el Anillo 0 del Procesador, esta es una área a la que solo deben tener acceso unas cuantas aplicaciones, pues cualquier aplicación que aquí se ejecute podría tener acceso ilimitado a cualquier recurso de la computadora.

Pero eso no siempre fue así, por lo que aquí haremos un poco de memoria.

En un principio, en los sistemas operativos primitivos de Microsoft solamente se podían reservar 64kb de espacio de memoria para la ejecución de los programas y las aplicaciones ejecutables diseñadas en ese tiempo se les identifico con la extensión de nombre de archivo .COM, esta capacidad tan limitada obligaba a los programadores de esa época a realizar aplicaciones muy sencillas y altamente eficientes que aprovecharan al máximo el escaso espacio de memoria que le asignaba el sistema operativo.

Esta limitante fue resuelta diseñando un nuevo tipo de ejecutable, uno que pudiera ocupar mas de 64kb de memoria, un modelo ejecutables que permitiera diseñar aplicaciones de mucho mayores alcances, aplicaciones que con el paso del tiempo proporcionaran interfaces de usuario cada vez más simples para los usuarios pero más pesadas para las computadoras, nacieron las aplicaciones del tipo .EXE las cuales podían ocupar múltiples segmentos de 64kb, con esta nueva característica se podían diseñar aplicaciones muy grandes en comparación con las .COM.

Como característica adicional las aplicaciones .EXE podían cargar código adicional desde unos archivos conocidos como Overlay lo cual era una técnica de superposición o intercambio de segmentos de código, esto es de alguna manera dicho el antecesor de las Librerías de Enlace Dinámico .DLL.

Con la aparición de Windows 1.0 llegaron las Librería de Enlace Dinámico las cuales son simplemente la implementación del concepto de Librerías Compartidas en Microsoft Windows, estas librerías comúnmente utilizaban las extensiones .DLL, OCX (para librerías contenedoras de controles ActiveX), DRV (para drivers) o SRC (protector de pantalla), cada Librería de Enlace Dinámico contiene secciones de Código, Datos o Recursos en cualquier combinación, siendo que también los archivos .EXE son un ejemplo de este mismo diseño.

Este modelo de las Librerías de Enlace Dinámico ha sido la base sobre la que se ha desarrollado la mayoría de la lógica intrínseca de Windows, todas las características adicionadas al Sistema Operativo o a las Aplicaciones están derivadas de la utilización de Librerías de Enlace Dinámico.

El acceso a las interfaces Graficas, los Controles de Usuario, el Acceso al Kernel (núcleo del sistema operativo), el Acceso a Cualquier dispositivo de Hardware, Etc. Esta diseñado sobre los Protocolos de Carga, Utilización, Reutilización, Etc. de las Librerías de Enlace Dinámico.

Las implementaciones DDE Intercambio Dinámico de datos o Dynamic Data Exchange, COM Modelo de Objetos Componente Component Object Model, OLE Enlazado y Ligado de Objetos Object Linking and Embedding, Automatización OLE, COM+ y DCOM Modelo de Objetos Componente Distribuido (es decir que su ejecución se puede realizar distribuyéndolo entre múltiples computadoras) Distributed Component Object Model, ActiveX, Etc. no son más que mecánicas o protocolos diseñados para la comunicación, ejecución, conexión y compartición del modelo de Librerías Enlazadas Dinámicamente.

(Este documento se irá enlazando con otros que agregare en un futuro)

viernes, 2 de octubre de 2009

Mapa de la Influenza H1N1 o Gripe Aviar en tu iPhone

Lleva en tu iPhone el mapa sanitario del mundo, descubre si ha surgido un brote de Influenza H1N1 o Gripe Aviar en tu vecindario.

Con HealtMap o mapa de la salud, podrás conocer la distribución geográfica de las enfermedades en el mundo desde tu iPhone, lo puedes descargar en http://healthmap.org/iphone/.

Con HealtMap para iPhone podrás estar al tanto de todos los brotes de enfermedades tanto nuevas como conocidas e igualmente tendrás la posibilidad de compartir información acerca de cualquier brote de enfermedad a los usuarios de HealtMap desde tu iPhone en cualquier lugar del mundo donde te encuentres.

Etiquetas:

gripa,

Informacion,

iPhone

Google analiza las tendencias de Gripe

En la pagina http://www.google.org/flutrends/intl/es_ALL/ Google presenta las tendencias de Gripe en Australia, Nueva Zelanda, Estados Unidos y México basándose en las estadísticas de sus motores de búsqueda.

En el siguiente video se muestra como Google a comparado sus resultados con los resultados de los Centros de Control de Enfermedades CDC por sus siglas en ingles, encontrando que el incremento de búsquedas relacionadas con la Gripe antecede a los resultados de la CDC corroborando con esto los resultados obtenidos del análisis de la actividad de los motores de búsqueda.

Descargar vídeo (QuickTime)

En las siguientes graficas se muestran los resultados históricos de la comparativa de Google con la de la CDC.

Para ver los resultados actualizados consulta http://www.google.org/flutrends/intl/es_ALL/

En el siguiente video se muestra como Google a comparado sus resultados con los resultados de los Centros de Control de Enfermedades CDC por sus siglas en ingles, encontrando que el incremento de búsquedas relacionadas con la Gripe antecede a los resultados de la CDC corroborando con esto los resultados obtenidos del análisis de la actividad de los motores de búsqueda.

Descargar vídeo (QuickTime)

En las siguientes graficas se muestran los resultados históricos de la comparativa de Google con la de la CDC.

jueves, 1 de octubre de 2009

EXCEL Eliminar Registros Duplicados, Fácil

Como obtener una lista sin registros duplicados fácilmente, muchos compañeros de trabajo han necesitado alguna vez eliminar todos los renglones duplicados de una lista de Excel, tal vez para enviar una felicitación de cumpleaños, o una invitación a un evento por parte de la empresa o por cualquier razón en la que necesiten que cada registro aparezca solamente una ocasión en la lista.

Veamos la siguiente lista muestra, entendamos que una lista de trabajo real contendría varios miles de registros.

Supongamos que queremos sacar el nombre sin repetir de cada uno de los clientes, bueno seguramente nuestra atención se habrá ido directamente al campo Nombre, Esto a simple vista parece que es lo correcto, pero si nos detenemos un poco a revisar los campos de la lista encontraremos el campo llamado “Numero de Cliente”, este es verdaderamente el campo que debe distinguir a cada uno de nuestros clientes.

En la vida real no tendríamos un listado tan pequeño, en este ejemplo es así para ahorrar espacio y que la explicación sea breve, pero en la realidad seguramente tendríamos información adicional como podría ser la dirección, información de la transacción comercial o cualquier otro tipo de dato que nos haga caer en la conclusión que en nuestro listado de nombres podrían haber clientes homónimos o dicho de otra manera dos o más personas con el mismo nombre.

Una vez que hemos decidido que el campo a considerar para obtener sus valores únicos es el de “Numero de Cliente” proseguimos con nuestro proceso.

Primeramente ordenamos nuestro listado utilizando la columna “Numero de Cliente”, esta opción se encuentra dentro del menú Datos / Ordenar o bien Data / Sort para la versión en Ingles, basta con seleccionar la celda que contiene el nombre de la columna “Numero de Cliente” y en el menú elegimos Datos / Ordenar, esto nos mostrara un dialogo el cual vemos en la siguiente imagen.

Ahora que nuestra lista esta ordenada, procedemos a identificar los valores duplicados introduciendo una sencilla formula en una columna vacía, de ser necesario podemos insertarla donde consideremos prudente, aunque esto de preferencia debe ser cerca de la columna que habremos de comparar.

La formula seria en el caso del ejemplo la siguiente: =SI(B2=B1,"Repetido","")

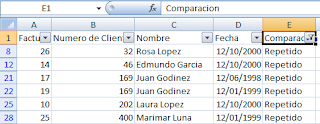

Como paso seguido copiamos la formula en todas las celdas faltantes y colocamos un titulo en la primera fila para que Excel no llegue a confundirse durante nuestro proceso, nuestro listado quedaría ahora de la siguiente manera.

En este punto podemos identificar y filtrar los registros repetidos, quedando el listado de la siguiente manera:

Podría ser que no quisiéramos eliminar los registros y quisiéramos conservar la lista en su forma original pero sin perder la información que acabamos de obtener, para eso debemos Copiar y Pegar solo los valores en una columna adicional utilizando la opción de pegado especial, en las versiones de Excel 2007 y más recientes la opción de pegado especial la obtenemos haciendo clic con el botón derecho y seleccionando Pegado Especial, en las versiones anteriores de Excel lo encontramos en el menú Editar / Pegado Especial.

Como paso final eliminamos la columna de las Formulas, en este caso la columna E y ordenamos nuestra lista utilizando el campo Factura, ahora tenemos identificado los registros duplicados y podemos procesar nuestros datos como mejor nos convenga.

Veamos la siguiente lista muestra, entendamos que una lista de trabajo real contendría varios miles de registros.

Supongamos que queremos sacar el nombre sin repetir de cada uno de los clientes, bueno seguramente nuestra atención se habrá ido directamente al campo Nombre, Esto a simple vista parece que es lo correcto, pero si nos detenemos un poco a revisar los campos de la lista encontraremos el campo llamado “Numero de Cliente”, este es verdaderamente el campo que debe distinguir a cada uno de nuestros clientes.

En la vida real no tendríamos un listado tan pequeño, en este ejemplo es así para ahorrar espacio y que la explicación sea breve, pero en la realidad seguramente tendríamos información adicional como podría ser la dirección, información de la transacción comercial o cualquier otro tipo de dato que nos haga caer en la conclusión que en nuestro listado de nombres podrían haber clientes homónimos o dicho de otra manera dos o más personas con el mismo nombre.

Una vez que hemos decidido que el campo a considerar para obtener sus valores únicos es el de “Numero de Cliente” proseguimos con nuestro proceso.

Primeramente ordenamos nuestro listado utilizando la columna “Numero de Cliente”, esta opción se encuentra dentro del menú Datos / Ordenar o bien Data / Sort para la versión en Ingles, basta con seleccionar la celda que contiene el nombre de la columna “Numero de Cliente” y en el menú elegimos Datos / Ordenar, esto nos mostrara un dialogo el cual vemos en la siguiente imagen.

Ahora que nuestra lista esta ordenada, procedemos a identificar los valores duplicados introduciendo una sencilla formula en una columna vacía, de ser necesario podemos insertarla donde consideremos prudente, aunque esto de preferencia debe ser cerca de la columna que habremos de comparar.

La formula seria en el caso del ejemplo la siguiente: =SI(B2=B1,"Repetido","")

Como paso seguido copiamos la formula en todas las celdas faltantes y colocamos un titulo en la primera fila para que Excel no llegue a confundirse durante nuestro proceso, nuestro listado quedaría ahora de la siguiente manera.

En este punto podemos identificar y filtrar los registros repetidos, quedando el listado de la siguiente manera:

Podría ser que no quisiéramos eliminar los registros y quisiéramos conservar la lista en su forma original pero sin perder la información que acabamos de obtener, para eso debemos Copiar y Pegar solo los valores en una columna adicional utilizando la opción de pegado especial, en las versiones de Excel 2007 y más recientes la opción de pegado especial la obtenemos haciendo clic con el botón derecho y seleccionando Pegado Especial, en las versiones anteriores de Excel lo encontramos en el menú Editar / Pegado Especial.

Como paso final eliminamos la columna de las Formulas, en este caso la columna E y ordenamos nuestra lista utilizando el campo Factura, ahora tenemos identificado los registros duplicados y podemos procesar nuestros datos como mejor nos convenga.

Etiquetas:

Computacion,

excel

miércoles, 30 de septiembre de 2009

RootKits, ¿Quién controla nuestra computadora?

Hoy en día no se da la suficiente importancia a los Rootkits por parte de los Fabricantes de Sistemas Operativos igual que los fabricantes de Antivirus, Firewalls o Eliminadores de Malware, siendo que estas herramientas son insuficientes para eliminarlos.

Alguna vez escuche que para Infectar una computadora y que la aplicación permanezca inocua a los Antivirus y Herramientas de detección de Software Malicioso basta con hacerla uno mismo modificando el código lo suficiente para que no se parezca a algún Software Malicioso existente.

Por igual escuche alguna vez lo siguiente “Si un Hacker quiere Violar la seguridad de nuestros Sistemas, NO IMPORTA LO QUE HAGAMOS TARDE O TEMPRANO LO CONSEGUIRA, y lo único que nos queda es hacérselo lo más difícil posible”.

La razón de lo anterior es que un Hacker solo tiene que enfocarse en descubrir una Vulnerabilidad y Explotarla, en cambio los Administradores de Sistemas debemos estar pendientes de Todas las Posibles Vulnerabilidades de Nuestros Equipos.

Un Hecho cierto es que Miles de Computadoras y Servidores en todo el mundo en este momento están ejecutando Aplicaciones Maliciosas sin que esto llegue a ser descubierto por los Administradores, en las grandes corporaciones se invierte el suficiente capital para contratar Hackers que con todo el tiempo del mundo analizan y realizan la intrusión en sus sistemas, una vez logrado esto deben mantener sus Privilegios de Acceso, justo para esto es que sirven los Rootkits.

Por igual Miles o tal vez Millones de Computadoras Personales en este preciso instante están bajo el control de Redes Criminales y son utilizadas en perjuicio de sus propietarios o de terceros, según lo decidan los atacantes.

Los Rootkits se han vuelto tan populares que hoy en día podemos encontrar códigos fuente y archivos ejecutables a disposición de cualquier persona con un mediano conocimiento de la informática.

El termino Rootkit, deriva de los siguientes:

- El usuario root quien es normalmente el que tiene el control absoluto de los sistemas Unix.

- Y que en un principio estos Softwares consistían en todo un juego (Kit) de herramientas que eran reemplazadas para que los administradores no tuvieran oportunidad de identificar los procesos sospechosos que se estuvieran ejecutando en sus Sistemas.

Actualmente no existe un Sistema Operativo que este a salvo de este tipo de amenazas, y tampoco existe un Antivirus o Software de Remoción de Malware completamente Seguro.

Lo único que puede proveernos de una protección real contra este tipo de amenazas es:

- Observar buenas prácticas con cualquier medio de intercambio de información como son Internet, Discos removibles, Correo electrónico, Software de Mensajería, etc.

- Desarrollar la costumbre de realizar respaldos periódicos a toda nuestra información importante.

- Recordar que cuando el desempeño de nuestros equipos disminuya sin razón aparente, lo más probable es que se está ejecutando en ella algún proceso que esta fuera de nuestro control.

- Que una vez que una Computadora ha sido comprometida por algún ataque Informático ya no recuperaremos el control del mismo hasta que realicemos una instalación desde cero con el software mas actualizado.

- Y por último, la única forma de defendernos es conocer las amenazas que penden sobre nosotros, así que debemos procurar mantenernos informados y aprender todo lo posible sobre la administración de nuestras computadoras.

Etiquetas:

Computacion,

firewall,

hacker,

Rootkit,

seguridad

Palabras de Búsqueda en Google Frecuentes y Principales de Bolivia de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Bolivia de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Estados Unidos de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Estados Unidos de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Costa Rica de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Costa Rica de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Chile de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Chile de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Perú de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Perú de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Argentina de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Argentina de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Colombia de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de Colombia de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de España de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de España de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de México de los últimos 7 días

Palabras de Búsqueda en Google Frecuentes y Principales de México de los últimos 7 días

martes, 29 de septiembre de 2009

Comparación de Procesadores, según resultados de desempeño

Comparación de Procesadores basado en los resultados de desempeño de PassMark http://www.cpubenchmark.net/cpu_list.php, este listado *Eficiencia comparándolo con el valor promedio de desempeño de todos los Procesadores listados.

La posición indica la posición relativa del Procesador siendo que los valores menores corresponden a los Procesadores más rápidos.

| Posicion | Procesador | *Eficiencia | Fabricante |

|---|---|---|---|

| 1 | Intel Xeon W5590 @ 3.33GHz | 704.1% | Intel |

| 2 | Intel Core i7 870 @ 2.93GHz | 640.4% | Intel |

| 3 | Intel Core i7 975 @ 3.33GHz | 570.5% | Intel |

| 4 | Intel Core i7 965 @ 3.20GHz | 549.9% | Intel |

| 5 | Intel Xeon W5580 @ 3.20GHz | 530.4% | Intel |

| 6 | Intel Xeon W 570 @ 3.20GHz | 524.3% | Intel |

| 7 | Intel Xeon W3570 @ 3.20GHz | 521.7% | Intel |

| 8 | Intel Core i7 950 @ 3.07GHz | 512.6% | Intel |

| 9 | Intel Core i7 940 @ 2.93GHz | 499.4% | Intel |

| 10 | Intel Xeon W3550 @ 3.07GHz | 476.2% | Intel |

| 11 | Intel Core i7 920 @ 2.67GHz | 446.0% | Intel |

| 12 | Intel Core i7 860 @ 2.80GHz | 435.0% | Intel |

| 13 | Intel Xeon W3540 @ 2.93GHz | 429.8% | Intel |

| 14 | Intel Xeon X5492 @ 3.40GHz | 427.8% | Intel |

| 15 | Intel Xeon X5460 @ 3.16GHz | 418.1% | Intel |

| 16 | Intel Xeon X5482 @ 3.20GHz | 415.1% | Intel |

| 17 | Intel Xeon E5450 @ 3.00GHz | 406.9% | Intel |

| 18 | Intel Xeon W3520 @ 2.67GHz | 400.7% | Intel |

| 19 | Intel Xeon X5472 @ 3.00GHz | 398.2% | Intel |

| 20 | Intel Core2 Extreme X9770 @ 3.20GHz | 391.1% | Intel |

| 21 | Intel Core2 Extreme @ 2.40GHz | 385.6% | Intel |

| 22 | Six-Core AMD Opteron 2431 | 375.6% | AMD |

| 23 | Intel Xeon E5440 @ 2.83GHz | 374.5% | Intel |

| 24 | Intel Xeon X3370 @ 3.00GHz | 371.6% | Intel |

| 25 | Intel Xeon X5560 @ 2.80GHz | 369.1% | Intel |

| 26 | Intel Xeon X5570 @ 2.93GHz | 367.8% | Intel |

| 27 | Intel Xeon E5430 @ 2.66GHz | 367.1% | Intel |

| 28 | Intel Core2 Quad Q9650 @ 3.00GHz | 365.8% | Intel |

| 29 | Intel Core2 Extreme X9750 @ 3.16GHz | 360.8% | Intel |

| 30 | Intel Core2 Extreme X9650 @ 3.00GHz | 359.7% | Intel |

| 31 | Intel Xeon X3360 @ 2.83GHz | 354.1% | Intel |

| 32 | Intel Xeon E5462 @ 2.80GHz | 351.9% | Intel |

| 33 | Intel Xeon X5450 @ 3.00GHz | 344.9% | Intel |

| 34 | Intel Core2 Quad Q9550 @ 2.83GHz | 341.3% | Intel |

| 35 | AMD Phenom II X4 965 | 334.5% | AMD |

| 36 | Intel Xeon E5520 @ 2.27GHz | 331.2% | Intel |

| 37 | Quad-Core AMD Opteron 2384 | 328.1% | AMD |

| 38 | Intel Core2 Quad Q9450 @ 2.66GHz | 324.8% | Intel |

| 39 | Intel Xeon X3350 @ 2.66GHz | 323.1% | Intel |

| 40 | Intel Core i5 750 @ 2.67GHz | 321.5% | Intel |

| 41 | Intel Xeon E5410 @ 2.33GHz | 318.3% | Intel |

| 42 | Intel Xeon E5420 @ 2.50GHz | 313.3% | Intel |

| 43 | Intel Xeon X5365 @ 3.00GHz | 310.3% | Intel |

| 44 | Intel Core2 Extreme Q9300 @ 2.53GHz | 308.0% | Intel |

| 45 | Intel Xeon X5550 @ 2.67GHz | 308.0% | Intel |

| 46 | Intel Xeon X3230 @ 2.66GHz | 307.5% | Intel |

| 47 | Intel Xeon E5530 @ 2.40GHz | 302.9% | Intel |

| 48 | AMD Phenom II X4 955 | 300.7% | AMD |

| 49 | Intel Core2 Quad Q9400 @ 2.66GHz | 300.6% | Intel |

| 50 | Intel Core2 Extreme Q6850 @ 3.00GHz | 296.7% | Intel |

| 51 | Intel Core2 Quad Q8400 @ 2.66GHz | 294.1% | Intel |

| 52 | AMD Phenom II X4 940 | 289.8% | AMD |

| 53 | Intel Core2 Quad Q8300 @ 2.50GHz | 289.7% | Intel |

| 54 | Intel Xeon E5540 @ 2.53GHz | 288.6% | Intel |

| 55 | Intel Core2 Quad Q9300 @ 2.50GHz | 286.4% | Intel |

| 56 | Intel Core2 Extreme @ 2.26GHz | 280.3% | Intel |

| 57 | Intel Core2 Extreme Q6800 @ 2.93GHz | 280.3% | Intel |

| 58 | Intel Xeon E5506 @ 2.13GHz | 276.5% | Intel |

| 59 | AMD Phenom II X4 925 | 275.3% | AMD |

| 60 | Intel Core2 Quad Q9100 @ 2.26GHz | 275.1% | Intel |

| 61 | AMD Phenom II X4 B50 | 272.9% | AMD |

| 62 | AMD Phenom II X4 945 | 268.7% | AMD |

| 63 | Intel Xeon X5355 @ 2.66GHz | 268.7% | Intel |

| 64 | Intel Core2 Quad Q6700 @ 2.66GHz | 266.6% | Intel |

| 65 | Intel Core2 Quad Q8200 @ 2.33GHz | 262.2% | Intel |

| 66 | AMD Phenom II X4 920 | 259.8% | AMD |

| 67 | AMD Phenom II X4 910 | 258.1% | AMD |

| 68 | Intel Xeon E5504 @ 2.00GHz | 253.9% | Intel |

| 69 | Intel Xeon E5405 @ 2.00GHz | 248.6% | Intel |

| 70 | Intel Core2 Quad Q9000 @ 2.00GHz | 245.6% | Intel |

| 71 | Intel Xeon X3220 @ 2.40GHz | 244.4% | Intel |

| 72 | AMD Phenom II X4 810 | 243.2% | AMD |

| 73 | AMD Phenom 9950 Quad-Core | 240.5% | AMD |

| 74 | Intel Core2 Quad Q6600 @ 2.40GHz | 238.2% | Intel |

| 75 | AMD Phenom 9850 Quad-Core | 233.7% | AMD |

| 76 | AMD Phenom II X4 805 | 222.7% | AMD |

| 77 | AMD Phenom 9750 Quad-Core | 220.4% | AMD |

| 78 | Intel Xeon X5260 @ 3.33GHz | 219.4% | Intel |

| 79 | Quad-Core AMD Opteron 1352 | 217.3% | AMD |

| 80 | Intel Xeon E5345 @ 2.33GHz | 215.2% | Intel |

| 81 | Quad-Core AMD Opteron 1356 | 215.0% | AMD |

| 82 | AMD Phenom 9650 Quad-Core | 211.8% | AMD |

| 83 | Intel Xeon X3210 @ 2.13GHz | 206.9% | Intel |

| 84 | AMD Phenom II X3 720 | 205.7% | AMD |

| 85 | AMD Phenom II X4 905e | 205.2% | AMD |

| 86 | AMD Phenom 9600B Quad-Core | 203.8% | AMD |

| 87 | Intel Core2 Duo E8600 @ 3.33GHz | 202.9% | Intel |

| 88 | AMD Phenom 9550 Quad-Core | 202.1% | AMD |

| 89 | Intel Core2 E8600 @ 3.33GHz | 201.6% | Intel |

| 90 | AMD Phenom II X3 705e | 199.6% | AMD |

| 91 | Intel Core2 Duo T9900 @ 3.06GHz | 198.1% | Intel |

| 92 | Quad-Core AMD Opteron 1354 | 197.9% | AMD |

| 93 | AMD Phenom 9600 Quad-Core | 194.7% | AMD |

| 94 | AMD Phenom II X3 B75 | 194.6% | AMD |

| 95 | Intel Xeon E3110 @ 3.00GHz | 192.3% | Intel |

| 96 | Intel Core2 Duo E8500 @ 3.16GHz | 189.8% | Intel |

| 97 | Intel Core2 Duo P9700 @ 2.80GHz | 188.2% | Intel |

| 98 | AMD Athlon II X4 620 | 187.5% | AMD |

| 99 | Intel Core2 Extreme X9100 @ 3.06GHz | 186.5% | Intel |

| 100 | AMD Phenom 9350e Quad-Core | 184.8% | AMD |

| 101 | AMD Phenom 9500 Quad-Core | 184.1% | AMD |

| 102 | Intel Xeon E5320 @ 1.86GHz | 182.6% | Intel |

| 103 | Intel Core2 Duo @ 2.53GHz | 181.3% | Intel |

| 104 | Intel Core2 Duo E8435 @ 3.06GHz | 180.0% | Intel |

| 105 | AMD Phenom II X3 710 | 179.3% | AMD |

| 106 | AMD Phenom 9150e Quad-Core | 177.3% | AMD |

| 107 | Intel Core2 Duo E8400 @ 3.00GHz | 177.2% | Intel |

| 108 | Intel Core2 Duo T9800 @ 2.93GHz | 177.2% | Intel |

| 109 | Intel Core2 E8500 @ 3.16GHz | 172.3% | Intel |

| 110 | AMD Athlon II X3 425 | 172.1% | AMD |

| 111 | Intel Core2 Duo E7600 @ 3.06GHz | 171.9% | Intel |

| 112 | Intel Core2 Duo P9600 @ 2.66GHz | 167.3% | Intel |

| 113 | Intel Core2 E8400 @ 3.00GHz | 167.0% | Intel |

| 114 | AMD Phenom 8750 Triple-Core | 162.2% | AMD |

| 115 | Intel Core2 Duo E7500 @ 2.93GHz | 161.3% | Intel |

| 116 | Intel Core2 Extreme X9000 @ 2.80GHz | 160.8% | Intel |

| 117 | Intel Core2 Duo T9600 @ 2.80GHz | 160.8% | Intel |

| 118 | Pentium Dual-Core E6300 @ 2.80GHz | 159.9% | Intel |

| 119 | Intel Xeon 5160 @ 3.00GHz | 157.9% | Intel |

| 120 | AMD Phenom 9100e Quad-Core | 156.8% | AMD |

| 121 | Intel Core2 Duo P8800 @ 2.66GHz | 156.2% | Intel |

| 122 | Intel Core2 Duo E8235 @ 2.80GHz | 156.0% | Intel |

| 123 | AMD Phenom 8550 Triple-Core | 155.2% | AMD |

| 124 | Intel Core2 Duo E8200 @ 2.66GHz | 155.0% | Intel |

| 125 | Intel Core2 Duo @ 3.00GHz | 154.9% | Intel |

| 126 | AMD Phenom 8650 Triple-Core | 154.2% | AMD |

| 127 | Intel Core2 Duo T9550 @ 2.66GHz | 153.8% | Intel |

| 128 | Intel Core2 Duo E8300 @ 2.83GHz | 153.1% | Intel |

| 129 | Intel Core2 Duo E7400 @ 2.80GHz | 152.7% | Intel |

| 130 | Intel Core2 Duo E6850 @ 3.00GHz | 151.9% | Intel |

| 131 | Intel Xeon W3505 @ 2.53GHz | 151.1% | Intel |

| 132 | AMD Phenom II X2 550 | 150.8% | AMD |

| 133 | Intel Core2 Duo E8335 @ 2.66GHz | 149.3% | Intel |

| 134 | AMD Phenom 8600B Triple-Core | 148.7% | AMD |

| 135 | Intel Core2 Duo E8135 @ 2.66GHz | 148.2% | Intel |

| 136 | Intel Core2 Duo E7300 @ 2.66GHz | 146.6% | Intel |

| 137 | Intel Core2 X6800 @ 2.93GHz | 146.5% | Intel |

| 138 | Intel Core2 Duo P8700 @ 2.53GHz | 146.4% | Intel |

| 139 | Intel Core2 Duo T9500 @ 2.60GHz | 146.3% | Intel |

| 140 | Intel Core2 Duo P7550 @ 2.26GHz | 144.5% | Intel |

| 141 | Intel Pentium E6300 @ 2.80GHz | 143.4% | Intel |

| 142 | Intel Core2 Duo P9500 @ 2.53GHz | 143.2% | Intel |

| 143 | Intel Core2 Duo T9400 @ 2.53GHz | 140.4% | Intel |

| 144 | Intel Core2 E7400 @ 2.80GHz | 140.2% | Intel |

| 145 | Intel Celeron E3300 @ 2.50GHz | 140.1% | Intel |

| 146 | AMD Phenom 8450 Triple-Core | 140.0% | AMD |

| 147 | AMD Athlon II X2 245 | 138.7% | AMD |

| 148 | AMD Phenom II X2 545 | 138.6% | AMD |

| 149 | Intel Core2 Duo E7200 @ 2.53GHz | 138.5% | Intel |

| 150 | Pentium Dual-Core E5400 @ 2.70GHz | 137.3% | Intel |

| 151 | Intel Core2 Extreme X7800 @ 2.60GHz | 137.2% | Intel |

| 152 | Intel Core2 Duo T9300 @ 2.50GHz | 137.0% | Intel |

| 153 | Intel Xeon 5150 @ 2.66GHz | 136.9% | Intel |

| 154 | Pentium Dual-Core E5300 @ 2.60GHz | 136.0% | Intel |

| 155 | AMD Athlon II X2 250 | 135.5% | AMD |

| 156 | AMD Athlon 64 X2 Dual Core 6400+ | 135.1% | AMD |

| 157 | AMD Athlon X2 250 | 135.0% | AMD |

| 158 | Intel Xeon W3503 @ 2.40GHz | 135.0% | Intel |

| 159 | Intel Core2 Duo E8135 @ 2.40GHz | 134.6% | Intel |

| 160 | AMD Athlon 64 X2 Dual Core 5800+ | 134.5% | AMD |

| 161 | Pentium Dual-Core E5200 @ 2.50GHz | 134.1% | Intel |

| 162 | Intel Core2 Duo E6750 @ 2.66GHz | 133.0% | Intel |

| 163 | Athlon 64 Dual Core 5000+ | 132.7% | AMD |

| 164 | Intel Core2 Extreme X7900 @ 2.80GHz | 132.6% | Intel |

| 165 | Intel Core2 6700 @ 2.66GHz | 131.4% | Intel |

| 166 | Intel Core2 Duo P9400 @ 2.40GHz | 131.4% | Intel |

| 167 | Intel Xeon E5502 @ 1.87GHz | 131.2% | Intel |

| 168 | Intel Core2 Duo P8600 @ 2.40GHz | 130.7% | Intel |

| 169 | AMD Phenom 8600 Triple-Core | 130.0% | AMD |

| 170 | Intel Core2 Duo E8335 @ 2.93GHz | 128.9% | Intel |

| 171 | AMD Athlon 64 X2 Dual Core 6000+ | 127.5% | AMD |

| 172 | AMD Athlon 7850 Dual-Core | 127.4% | AMD |

| 173 | AMD Athlon X2 245 | 126.2% | AMD |

| 174 | AMD Athlon II X2 240 | 126.0% | AMD |

| 175 | AMD Athlon X2 240 | 125.5% | AMD |

| 176 | Intel Core2 Duo P8400 @ 2.26GHz | 125.3% | Intel |

| 177 | Intel Core2 Duo T6600 @ 2.20GHz | 124.9% | Intel |

| 178 | Intel Core2 Duo P7450 @ 2.13GHz | 124.7% | Intel |

| 179 | Intel Xeon 5140 @ 2.33GHz | 124.7% | Intel |

| 180 | AMD Athlon 7750 Dual-Core | 123.9% | AMD |

| 181 | Intel Core2 Duo E4700 @ 2.60GHz | 123.5% | Intel |

| 182 | Intel Core2 Duo P9300 @ 2.26GHz | 122.6% | Intel |

| 183 | AMD Phenom 8400 Triple-Core | 121.7% | AMD |

| 184 | Intel Core2 Duo T6500 @ 2.10GHz | 121.4% | Intel |

| 185 | Intel Core2 E7500 @ 2.93GHz | 121.1% | Intel |

| 186 | Intel Core2 Duo T8300 @ 2.40GHz | 120.7% | Intel |

| 187 | Intel Pentium E5300 @ 2.60GHz | 120.1% | Intel |

| 188 | AMD Athlon 64 X2 Dual Core 5600+ | 119.0% | AMD |

| 189 | AMD Athlon 64 FX-62 Dual Core | 118.8% | AMD |

| 190 | AMD Turion X2 Ultra Dual-Core Mobile ZM-87 | 118.7% | AMD |

| 191 | Intel Core2 6600 @ 2.40GHz | 118.5% | Intel |

| 192 | Intel Xeon 3.73GHz | 118.5% | Intel |

| 193 | AMD Engineering Sample | 118.3% | AMD |

| 194 | AMD Athlon 7550 Dual-Core | 118.2% | AMD |

| 195 | Dual-Core AMD Opteron 1220 | 118.2% | AMD |

| 196 | AMD Athlon 64 X2 Dual Core 5400+ | 117.1% | AMD |

| 197 | Intel Core2 Duo E6550 @ 2.33GHz | 117.0% | Intel |

| 198 | Intel Core2 Duo T7800 @ 2.60GHz | 115.1% | Intel |

| 199 | AMD Athlon Dual Core 5400B | 114.7% | AMD |

| 200 | AMD Athlon64 X2 Dual Core 4400+ | 114.2% | AMD |

| 201 | Intel Pentium Dual E2220 @ 2.40GHz | 114.1% | Intel |

| 202 | AMD Phenom X2 Dual-Core GP-7730 | 113.7% | AMD |

| 203 | Intel Core2 Duo E4600 @ 2.40GHz | 112.6% | Intel |

| 204 | Intel Core2 Duo P7350 @ 2.00GHz | 112.6% | Intel |

| 205 | Intel Core2 Duo T6670 @ 2.20GHz | 112.1% | Intel |

| 206 | AMD Athlon Dual Core 5050e | 111.5% | AMD |

| 207 | AMD Athlon 64 X2 Dual Core 5200+ | 111.4% | AMD |

| 208 | AMD Athlon Dual Core 5000B | 110.9% | AMD |

| 209 | Intel Core2 Duo T7700 @ 2.40GHz | 110.5% | Intel |

| 210 | Intel Core2 T6570 @ 2.10GHz | 110.0% | Intel |

| 211 | Intel Xeon 5130 @ 2.00GHz | 109.7% | Intel |

| 212 | AMD Athlon Dual Core 5200B | 109.5% | AMD |

| 213 | AMD Athlon 7450 Dual-Core | 109.2% | AMD |

| 214 | Intel Xeon 3050 @ 2.13GHz | 109.0% | Intel |

| 215 | Dual Core AMD Opteron 280 | 107.9% | AMD |

| 216 | Intel Core2 Duo T8100 @ 2.10GHz | 107.9% | Intel |

| 217 | Intel Celeron E3200 @ 2.40GHz | 107.4% | Intel |

| 218 | Intel Core2 Duo T6400 @ 2.00GHz | 107.2% | Intel |

| 219 | Dual-Core AMD Opteron 2218 | 106.5% | AMD |

| 220 | AMD Athlon 64 X2 Dual Core 5000+ | 106.4% | AMD |

| 221 | Intel Core2 Duo T6570 @ 2.10GHz | 105.1% | Intel |

| 222 | Intel Pentium D 3.73GHz | 104.6% | Intel |

| 223 | Intel Core2 6420 @ 2.13GHz | 104.1% | Intel |

| 224 | AMD Athlon Dual Core 4850e | 104.0% | AMD |

| 225 | AMD Athlon64 X2 Dual Core 4600+ | 104.0% | AMD |

| 226 | Dual Core AMD Opteron 185 | 103.8% | AMD |

| 227 | Athlon Dual Core 4850e | 103.7% | AMD |

| 228 | Intel Core2 T7600 @ 2.33GHz | 103.7% | Intel |

| 229 | Intel Pentium E5200 @ 2.50GHz | 103.1% | Intel |

| 230 | Intel Xeon 5120 @ 1.86GHz | 102.7% | Intel |

| 231 | Intel Pentium Dual E2200 @ 2.20GHz | 102.5% | Intel |

| 232 | Intel Core2 Duo E4500 @ 2.20GHz | 102.4% | Intel |

| 233 | Intel Core2 6400 @ 2.13GHz | 102.3% | Intel |

| 234 | Intel Core2 Duo P7370 @ 2.00GHz | 102.1% | Intel |

| 235 | AMD Turion X2 Ultra Dual-Core Mobile ZM-85 | 101.9% | AMD |

| 236 | AMD Athlon 64 FX-60 Dual Core | 101.6% | AMD |

| 237 | Intel Core2 Duo T7500 @ 2.20GHz | 101.6% | Intel |

| 238 | Intel Core2 Duo T5850 @ 2.16GHz | 101.3% | Intel |

| 239 | AMD Athlon X2 Dual Core BE-2400 | 100.8% | AMD |

| 240 | Intel Core2 Duo L9400 @ 1.86GHz | 100.8% | Intel |

| 241 | Intel Core2 T7400 @ 2.16GHz | 100.5% | Intel |

| 242 | Intel Celeron E1500 @ 2.20GHz | 100.3% | Intel |

| 243 | AMD Athlon 64 X2 Dual Core 4800+ | 100.0% | AMD |

| 244 | Pentium Dual-Core T4200 @ 2.00GHz | 99.8% | Intel |

| 245 | Intel Pentium D 3.46GHz | 97.6% | Intel |

| 246 | AMD Athlon Dual Core 4450e | 96.8% | AMD |

| 247 | AMD Athlon 64 X2 Dual Core 4600+ | 96.1% | AMD |

| 248 | Intel Core2 Duo E4400 @ 2.00GHz | 95.7% | Intel |

| 249 | Dual Core AMD Opteron 180 | 95.2% | AMD |

| 250 | AMD Athlon Dual Core 4050e | 94.9% | AMD |

| 251 | Intel Celeron E1400 @ 2.00GHz | 94.9% | Intel |